Desplácese para obtener más información

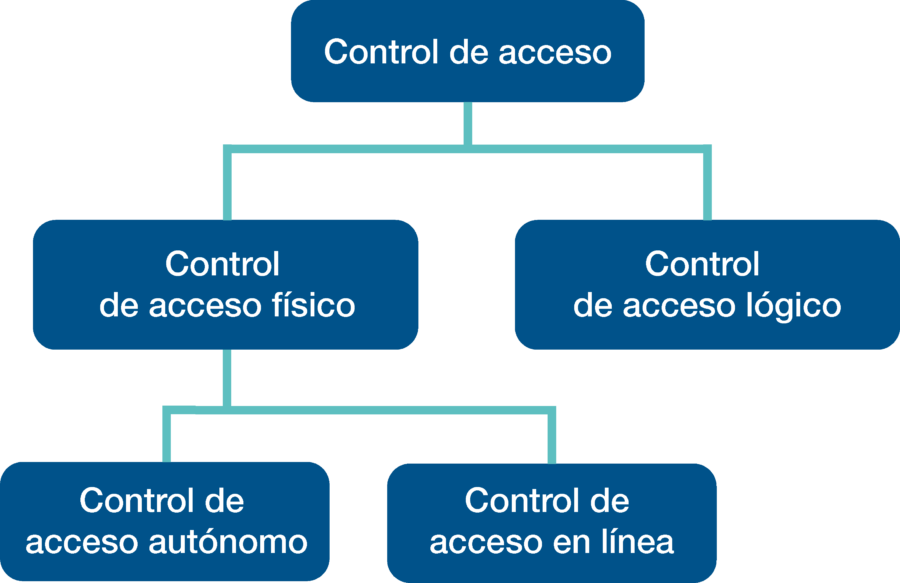

El control de acceso es una medida de seguridad que limita quién puede entrar en determinadas zonas. El control de acceso puede ser físico (regulando la entrada en el entorno construido con puertas, cerraduras, verjas y otras barreras controladas) o lógico (regulando el acceso a redes, archivos o datos en un sistema informático).

Los usuarios de un sistema de control de acceso deben presentar credenciales que deben ser verificadas por el sistema para que el usuario pueda entrar. En los sistemas de control de acceso lógico, el tipo de credencial más común es una contraseña que sólo conoce el usuario. En los sistemas físicos, las credenciales son más variadas; pueden ser una tarjeta, una etiqueta, un código de teclado, una señal de una aplicación de smartphone o factores biométricos como huelas dactilares, patrones de iris, rasgos faciales o tonos de voz.

Algunos sistemas, tanto lógicos como físicos, requieren que los usuarios presenten más de una credencial antes de que se les conceda el acceso. Es lo que se denomina autenticación multifactorial. Por ejemplo, para acceder al ordenador de su oficina, un empleado de una empresa puede tener que introducir una contraseña y un código de acceso generado aleatoriamente que se envía a su teléfono móvil. En un sistema de control de acceso físico, como en la bóveda de un banco, los usuarios pueden tener que introducir un código de teclado y verificar su identidad con un lector de huellas dactilares.

El control de acceso físico se utiliza en una amplia gama de tipos de edificios de todos los sectores. Si alguna vez:

has utilizado control de acceso.

Aunque existe una gran variedad de sistemas de control de acceso, todos se componen de los mismos elementos esenciales:

Los sistemas pueden ser muy sencillos, controlando la entrada a una sola puerta o red, o ecosistemas de seguridad muy complejos con múltiples capas de permisos de acceso.

Para el control de acceso físico, existen dos tipos principales de sistemas. El control de acceso autónomo (o control de acceso sin conexión) suele estar diseñado para su uso en locales más pequeños con un número menor de usuarios. La base de datos de usuarios se almacena en un lector o teclado instalado en la propia puerta, y cada lector o teclado controla sólo una puerta. Si se instalan controles autónomos en varias puertas de un mismo recinto, cualquier alta o baja de usuarios debe repetirse en cada lector/teclado individualmente.

Por el contrario, el control de acceso en línea (también conocido como control de acceso en red) es más adecuado para instalaciones más grandes con más puertas, más usuarios y requisitos de permiso de entrada más complejos. Los sistemas en línea almacenan su base de datos de usuarios de forma centralizada, ya sea en un programa informático local o en la nube a través de una conexión a la red.

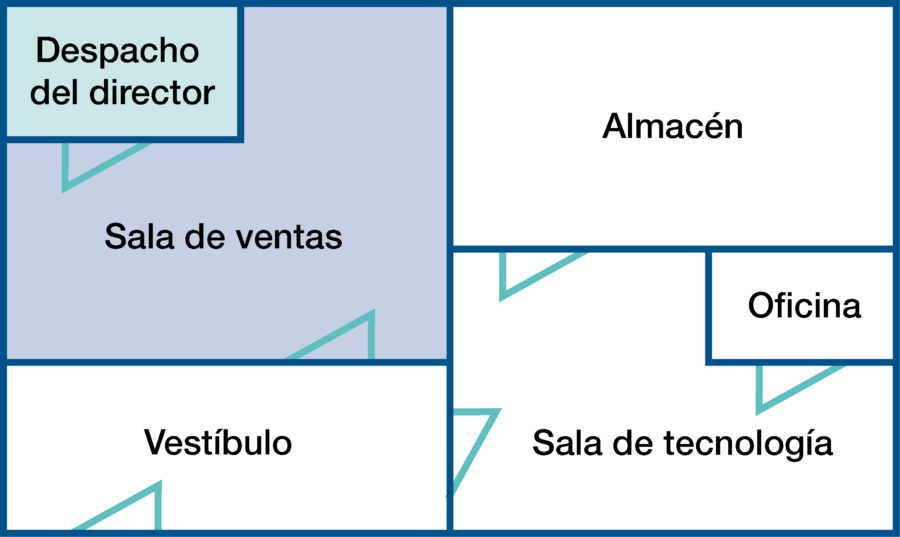

Con el software de control de acceso, las puertas o zonas individuales pueden gestionarse de forma centralizada, asignando conjuntos específicos de permisos de acceso para usuarios individuales o grupos de usuarios. Un sistema por capas como éste podría significar que todos los empleados pueden acceder a la puerta principal del edificio, pero sólo los miembros del equipo de ventas pueden acceder a la sala de ventas, y sólo el director de ventas puede acceder a su despacho privado. Los permisos están preestablecidos y se gestionan de forma centralizada en el software de control de accesos, de modo que para las personas que pasean por el edificio, su movimiento es fluido y sencillo.

La seguridad es una parte esencial de nuestro día a día. Ya se trate de garantizar que sólo los residentes puedan entrar en un bloque de apartamentos, que sólo los empleados puedan acceder al almacén o que sólo las personas autorizadas puedan acceder a instalaciones de alta seguridad, el control de accesos forma parte integral de nuestras rutinas.

El principio básico del control de acceso es que sólo las personas autorizadas pueden entrar en determinadas zonas restringidas. Si un sistema es eficaz, los residentes, empleados, visitantes o usuarios benefician de la confianza de saber que nadie puede entrar en zonas para las que no tiene autorización.

Además de la evidente protección de personas y mercancías, el control de accesos también aporta ventajas prácticas:

“Antes de COVID, los administradores de sitios podían haberse manejado con un sistema relativamente sencillo. Pero las ventajas de una integración más sofisticada son significativas, sobre todo cuando se gestionan miles de usuarios al día.” – IFSEC Global

Para los centros que utilizan el control de accesos en control de acceso en línea, la integración puede ayudar a alinear su sistema de control de acceso con otros sistemas de gestión de edificios. Al alinear los sistemas de CCTV, las bases de datos de RR.HH. y las plataformas de TI con el sistema de control de acceso, se agilizan los procesos administrativos y se reduce considerablemente la carga burocrática. Si los sistemas no están integrados, cuando un empleado empieza o deja un trabajo, hay que añadirlo o eliminarlo de cada sistema individualmente. Esto supone una enorme ineficacia que puede extenderse a varios departamentos y deja mucho margen para errores humanos.

Una mejor integración también permite una mayor flexibilidad. A medida que el mundo se adapta a la rápida evolución de los modelos de trabajo impuesta por la pandemia del COVID-19, la flexibilidad se ha convertido en un factor clave de éxito.

Las empresas que ofrecen horarios flexibles o una combinación de trabajo presencial y a domicilio deben ser capaces de adaptarse a los cambios en los patrones de tráfico. Para muchas empresas, la tradicional hora punta de afluencia de personas justo antes de las 9 de la mañana y su correspondiente éxodo a las 5 de la tarde ha desaparecido.

Los sistemas de control de acceso, junto con los demás sistemas con los que se integran, deben ser lo suficientemente flexibles como para adaptarse a las políticas de pautas de trabajo. Muchas plataformas de control de acceso en red permiten a los responsables de seguridad establecer horarios que definen permisos de acceso concretos a horas determinadas para personas concretas. En un momento en que los patrones de trabajo menos uniformes se están convirtiendo en la nueva norma, es esencial que los horarios ofrezcan la flexibilidad suficiente para satisfacer las necesidades cambiantes de una organización.